Výskumníci bezpečnostnej spoločnosti ESET odhalili škodlivý kód, ktorý unikal pozornosti minimálne od roku 2008. Tento malware, ktorý ESET deteguje ako Win32/Prikormka, je používaný na kyberšpionážne aktivity primárne zacielené na protivládnych separatistov samovyhlásenej Doneckej ľudovej republiky a Luhanskej ľudovej republiky.

Kradne dokumenty a zaznamenáva aktivitu

Moduly škodlivého kódu dokážu kradnúť dokumenty z infikovaného zariadenia a taktiež z externých pamäťových jednotiek pripojených k počítaču cez USB, zaznamenávať stlačené klávesy, zvuky cez mikrofón počítača a taktiež hovory uskutočňované cez Skype, geograficky lokalizovať infikované zariadenie a zhromažďovať informácie o počítači (napríklad stav batérie v laptope alebo verziu operačného systému a používaný bezpečnostný softvér).

Dokážu však zbierať aj heslá uložené v aplikáciách, napríklad v internetových prehliadačoch Google Chrome, Opera a Mozilla Firefox. Zameriavajú sa dokonca aj na prehliadače Yandex a Rambler, ktoré sú populárne v rusky hovoriacich krajinách. Z výskumu vyplýva, že útočníci plynulo ovládajú ruský a ukrajinský jazyk a taktiež majú prehľad o aktuálnej politickej situácii na Ukrajine.

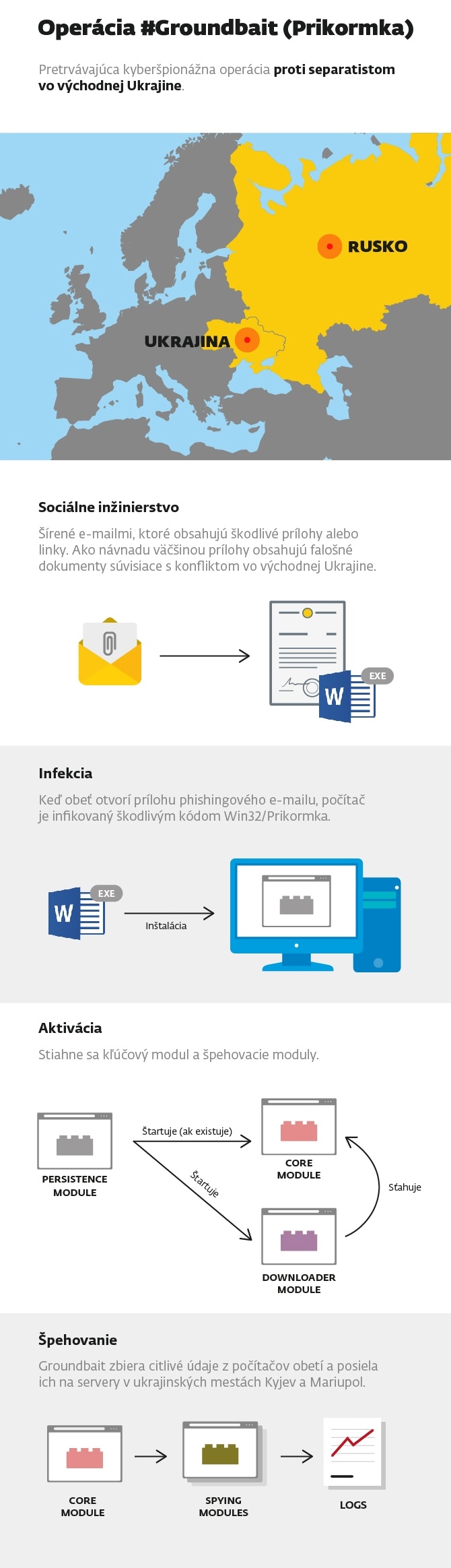

Šíri sa pomocou podvodných mailov

Škodlivý kód použitý útočníkmi sa šíril väčšinou cielenými phishingovými e-mailmi, ktoré obsahovali návnadový dokument so zaujímavým názvom. Práve jeho názov mal obeť naviesť k tomu, aby dokument otvorila. Jej počítač sa následne infikoval. Celá operácia Groundbait alebo Prikormka bola ESETom pomenovaná podľa konkrétnej kampane, ktorú tento škodlivý kód použil na propagáciu. Jej súčasťou bol totiž dokument obsahujúci cenník návnad pre ryby, po anglicky Groundbait a po rusky Prikormka.

Ostatné návnadové dokumenty však mali názov spojený s aktuálnou geopolitickou situáciou na Ukrajine a s vojnou v Donbase. Napríklad „Od Rusa: Schéma demilitarizovanej zóny v Šyrokyne“ alebo „Od Rusa: Adresár ministerstiev – aktualizované“. Iné návnadové dokumenty naznačujú, že útočníci mohli cieliť aj na ukrajinskú nacionalistickú stranu Pravý sektor a niekoľko vysoko postavených osôb, ktoré však výskumníci nedokáže priamo identifikovať.

Viac ako 80 rôznych cieľov, pomenovať zdroj je prakticky nemožné

Dodnes sa podarilo identifikovať viac než 80 odlišných identifikačných čísiel kampaní. Jedno identifikačné číslo je pritom väčšinou použité proti jednému cieľu, ktorým môže byť konkrétna osoba, organizácia alebo skupina ľudí. Ako je pri cielených útokoch bežné, pomenovať zdroj tohto útoku je komplikované, pretože presvedčivé dôkazy sa hľadajú ťažko. Výskum ESETu ukázal, že útočníci operujú priamo z Ukrajiny. Nech už sú kýmkoľvek, je pravdepodobne rozumné predpokladať, že táto kyberšpionážna operácia je politicky motivovaná.

“Akýkoľvek ďalší pokus priradiť tento útok k niekomu by bol čistou špekuláciou. Okrem separatistov sú medzi obeťami aj ukrajinskí vládni predstavitelia, politici a novinári. Treba brať do úvahy aj možnosť operácie pod falošnou vlajkou,” hovorí Róbert Lipovský, výskumník škodlivého kódu zo spoločnosti ESET.

Ďalší zo série útokov na Ukrajine

Na Ukrajine je v poslednej dobe škodlivý kód používaný pri viacerých vysokoprofilových útokoch. Len v decembri zostalo jeden a pol milióna obyvateľov západnej Ukrajiny bez elektrického prúdu a to následkom kybernetického útoku na spoločnosti distribuujúce elektrinu, pri ktorej útočníci použili škodlivý kód BlackEnergy. Na špehovanie ukrajinskej vlády, vojenských organizácií a veľkej ukrajinskej spravodajskej agentúry bol zase použitý škodlivý kód Win32/Potao.

Zdroj: TS