Bezpečnostní experti zo spoločnosti ESET sa pozreli na zúbok včerajšiemu šíreniu ransomvéru vychádzajúceho zo škodlivého kódu Petya, pričom sa im podarilo identifikovať aj to, akým spôsobom dochádzalo k infikovaniu. Útočníkom sa podarilo upraviť aktualizáciu účtovníckeho softvéru M.E.Doc, do ktorej pridali trójskeho koňa. Akonáhle došlo k jej inštalácii, útočníci mohli počítače obete ďalej infikovať.

Podobne ako ransomware WannaCry aj tento škodlivý kód zjavne zneužíva na úspešné preniknutie do siete zraniteľnosť EternalBlue, na ktorú vydala spoločnosť Microsoft záplatu ešte v marci 2017. Následne sa v sieti šíri cez legitímny nástroj PsExec.

Na to, aby sa nová verzia Petye dostala do firemnej siete jej stačí len jeden jediný neaktualizovaný počítač, škodlivý kód vie následne získať administratívne práva a rozšíriť sa do ďalších zariadení,“ varuje výskumník škodlivého kódu zo spoločnosti ESET Róbert Lipovský.

Platiť výkupné sa neoplatí

I teraz je ransomware typom škodlivého kódu, ktorý napáda počítače v tejto vlne útoku. Po infekcii zašifruje alebo zablokuje obsah infikovaného zariadenia a za odšifrovanie alebo odblokovanie požaduje od jeho majiteľa finančné výkupné. V prípade tohto ransomwaru sa zjavne jedná o verziu staršieho škodlivého kódu s názvom Petya. Platiť výkupné je ale zbytočné, e-mailová adresa, kam mali obete poslať potvrdenie o platbe, aby získali dešifrovací kľúč medzičasom zrušili.

Slovensko zatiaľ v bezpečí

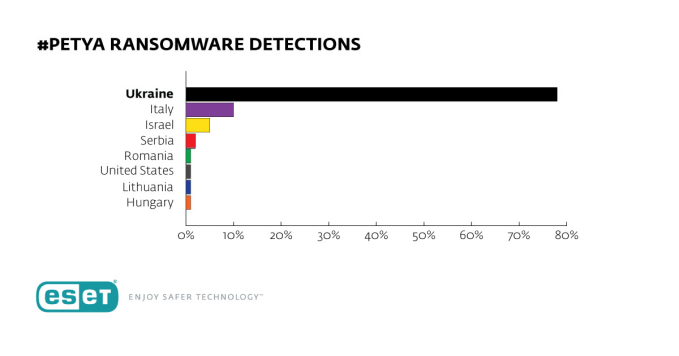

ESET v priebehu utorka na Slovensku nezaznamenal žiadne infikované zariadenia a ani pokus o ich infekciu. Medzi najviac zasiahnuté krajiny patrí suverénne Ukrajina, tam mal škodlivý kód napadnúť napríklad finančný a energetický sektor. Tento škodlivý kód sa však šíri napríklad aj v Taliansku a v Izraeli.